Opération de gouvernance

Résultats de l'évaluation de la gouvernance d'entreprise

| Évaluation de la gouvernance d'entreprise | Nombre de sociétés cotées | Nombre de sociétés OTC | ||

|---|---|---|---|---|

| Nombre de sociétés cotées | Good Way Plage de classement | Nombre de sociétés cotées | Good Way Plage de classement | |

| 2024 (11e) | 778 | 51% - 65% | 802 | 41% - 60% |

| 2023 (10e) | 754 | 51% - 65% | 816 | 41% - 60% |

| 2022 (9e) | 734 | 51% - 65% | Non divulgué | |

| 2021 (8e) | 726 | 51% - 65% | Non divulgué | |

| 2020 (7e) | 712 | 36% - 50% | Non divulgué | |

| 2019 (6ème) | 699 | 21% - 35% | Non divulgué | |

| 2018 (5ème) | 686 | 21% - 35% | Non divulgué | |

| 2017 (4ème) | 675 | 21% - 35% | Non divulgué | |

| 2016 (3ème) | 653 | 21% - 35% | Non divulgué | |

Gestion de l'intégrité

Les directeurs, les gestionnaires, les employés, les représentants désignés et les personnes exerçant un contrôle ultime sur la société doivent faire preuve de la diligence d'un administrateur prudent, superviser avec diligence la prévention des comportements non éthiques et examiner et améliorer en continu l'efficacité de la mise en œuvre pour garantir l'exécution complète de la politique de gestion de l'intégrité.

Pour renforcer la gestion de l'intégrité, la Société a désigné le Bureau du Président comme l'unité responsable auprès du Conseil d'Administration. Cette unité est chargée de formuler des politiques d'intégrité et des mesures préventives et de superviser leur mise en œuvre.

Principales responsabilités

- Intégrer l'intégrité et les valeurs éthiques dans les stratégies commerciales de l'entreprise et établir des mesures anti-corruption et anti-fraude en conformité avec les lois et règlements.

- Développer des programmes préventifs contre les comportements non éthiques et établir des procédures opérationnelles standard pertinentes et des codes de conduite.

- Planifier les structures organisationnelles internes, les fonctions et la séparation des tâches, et mettre en œuvre des mécanismes de supervision mutuelle pour les activités commerciales présentant des risques d'intégrité plus élevés.

- Promouvoir et coordonner l'éducation et la formation sur la politique d'intégrité.

- Établir des mécanismes de signalement et garantir leur fonctionnement efficace.

- Assister le Conseil d'administration et la direction dans l'examen et l'évaluation de l'efficacité des mesures préventives liées à l'intégrité et émettre des rapports de conformité périodiques.

Mécanisme de signalement

La société a établi le "Code de gestion de l'intégrité" et un système de signalement en 2013. Les canaux de signalement, les procédures et les mécanismes de réponse pertinents sont divulgués sur le site officiel de la société.

Pour garantir un développement durable et encourager le signalement de comportements illégaux, la Société stipule clairement dans son Code de conduite en matière de responsabilité sociale des entreprises que l'identité des lanceurs d'alerte sera gardée confidentielle, y compris les signalements anonymes, afin de protéger la vie privée des fournisseurs et des employés.

Mise en œuvre de la gestion de l'intégrité

L'entreprise organise au moins un programme interne de promotion de l'intégrité chaque année pour tous les directeurs, managers et employés. La formation est réalisée par le biais de cours, d'annonces par e-mail et de circulaires écrites pour renforcer la politique de gestion de l'intégrité et prévenir de manière proactive les comportements non éthiques.

À ce jour, aucun incident de conduite contraire à l'éthique n'a eu lieu au sein de l'entreprise, et la mise en œuvre réelle reste entièrement conforme au code de l'entreprise.

La société rend compte de l'état d'implémentation au Conseil d'Administration de manière régulière (au moins une fois par an).

Le rapport le plus récent a été soumis le 4 novembre 2025.

État des rapports soumis au Conseil d'Administration 2025

En 2025, la Société a mené des programmes d'éducation et de formation liés à l'intégrité avec un total de 1 654 participations.

Promotion du Code de Gestion de l'Intégrité

Gestion des risques

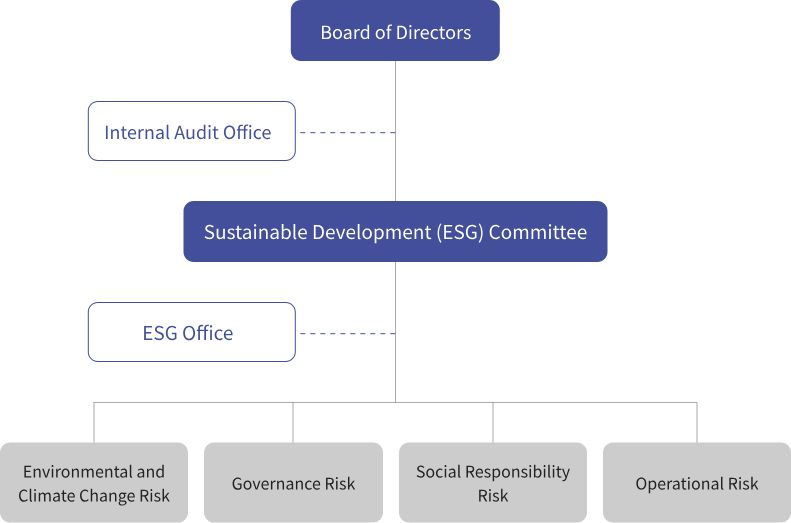

Pour améliorer la gouvernance d'entreprise et atténuer divers risques pouvant survenir lors des opérations, Good Way a établi une "Politique et des Procédures de Gestion des Risques d'Entreprise." Nous suivons le principe de matérialité pour identifier, évaluer, traiter/surveiller et rapporter/divulguer les risques et opportunités liés aux questions environnementales, de responsabilité sociale et de gouvernance d'entreprise. Good Way a développé des stratégies de gestion des risques et désigné des unités responsables pour divers risques potentiels. Cela inclut les unités de gestion des risques directes (unités opérationnelles/première couche de contrôle), les unités de gestion et de contrôle des risques (deuxième couche de contrôle) et le Bureau de l'audit interne (troisième couche de contrôle). Une gestion des risques complète est effectuée des unités directes aux unités de contrôle. De plus, l'opération de gestion des risques est rapportée annuellement par le Représentant de la Gestion des Risques au Comité de Développement Durable et au Conseil d'Administration au moins une fois par an.

Good Way Structure de gouvernance des risques

Gouvernance de la sécurité de l'information

Stratégie et cadre de gestion de la sécurité de l'information

Politique de Sécurité de l'Information

Pour garantir la sécurité et la stabilité de l'environnement de réseau et d'utilisation de l'information de Good Way, Good Way a établi les “Procédures de Gestion des Risques de Sécurité de l'Information” conformément aux “Directives pour la Gestion de la Cybersécurité des Sociétés Cotées” émises par l'autorité de régulation.

Le Département de l'Information est responsable de la mise en œuvre des opérations de sécurité de l'information, ce qui inclut l'identification et l'évaluation des risques des systèmes d'information et des activités commerciales clés, les mesures de sécurité pour le développement et la maintenance des systèmes d'information, les mesures de protection et de contrôle pour la sécurité de l'information, les mesures de gestion pour l'externalisation des systèmes ou services d'information, la réponse aux incidents et l'évaluation de l'information pour les incidents de sécurité de l'information, et les mécanismes d'amélioration continue et de gestion de la performance de la sécurité de l'information.

Plans de gestion de la sécurité de l'information spécifiques et contre-mesures

| Catégorie | Contre-mesures / Actions | |

|---|---|---|

| Sécurité du réseau | Gestion des ressources réseau | 1.Désactivez les services et fonctions inutilisés sur les appareils réseau pour réduire les risques. 2.Établir un système de surveillance du réseau pour comprendre les opérations réseau en temps réel et détecter tôt les risques potentiels ou les pannes du réseau. |

| Gestion de la sécurité des réseaux | 1.Installez des pare-feu à l'interface entre les réseaux internes et externes pour prévenir les accès non autorisés et examinez régulièrement les règles du pare-feu pour garantir des paramètres appropriés. 2.Engagez des experts externes ou effectuez des évaluations internes pour la sécurité des systèmes réseau et appliquez des correctifs de sécurité pour améliorer les capacités de défense. 3.Mettre en œuvre diverses mesures de sécurité telles que le chiffrement des données, la vérification d'identité et les signatures électroniques pour les systèmes d'information de connexion externes en fonction de l'importance des données et des systèmes afin de réduire les risques d'intrusion, de dommages, de falsification, de suppression ou d'accès non autorisé. | |

| Sécurité des réseaux sans fil | 1.Réalisez une évaluation de sécurité approfondie avant de configurer et d'utiliser un réseau sans fil. 2.Utilisez des protocoles de communication chiffrés entre les cartes réseau sans fil et les stations de base sans fil. | |

| Sécurité informatique | Logiciel antivirus | 1. Installez un logiciel antivirus sur tous les systèmes informatiques, mettez en œuvre des mises à jour automatiques de la base de données des virus et effectuez des analyses régulières des virus. |

| Sécurité d'accès | 1.Attribuez un compte unique à chaque utilisateur du système informatique avec les autorisations minimales requises pour leur travail. 2.Annulez ou ajustez immédiatement les autorisations de compte pour les employés lors de leur démission ou de leur transfert de poste. 3.Examinez régulièrement l'état des comptes et des autorisations pour vous assurer qu'ils reflètent les conditions actuelles. | |

| Gestion de la sécurité des mots de passe | 1.Définissez des mots de passe uniques pour tous les comptes d'accès et exigez que les utilisateurs changent leurs mots de passe après la première connexion, établissez et appliquez des paramètres de mot de passe forts, et verrouillez temporairement les comptes après trois tentatives de mot de passe incorrectes. 2.Les mots de passe ne doivent pas être affichés visiblement sur les écrans d'ordinateur lors de leur saisie. 3.Cryptez les fichiers contenant des mots de passe. | |

| Gestion des systèmes d'application | Sécurité des e-mails | 1.Interdire explicitement aux employés d'utiliser l'email de l'entreprise pour des activités non liées au travail et éduquer les employés à éviter d'ouvrir des emails suspects. 2.Définissez des règles et des limitations sur le contenu et la taille des e-mails en fonction des besoins professionnels et personnels. 3.Activez les mécanismes de filtrage des e-mails et d'antivirus pour bloquer les spams et les e-mails potentiellement infectés par des virus. |

| Sécurité des logiciels de messagerie instantanée | L'installation et l'utilisation de logiciels de messagerie instantanée doivent être soigneusement évaluées en fonction des besoins réels de l'entreprise et des contrôles de sécurité appropriés doivent être mis en œuvre. | |

| Sécurité des données et sauvegarde | 1.Équiper les centres de données avec des dispositifs de contrôle de la température, des systèmes de sécurité incendie et des mesures de contrôle d'accès, limitant l'entrée à un personnel spécifique, sauvegarder les bases de données telles que SAP/BPM/PLM quotidiennement, et établir un mécanisme de sauvegarde hors site. 2.Lors de la mise hors service de tout support de stockage de données, détruisez soigneusement son contenu pour empêcher la récupération des données. 3.Conservez et protégez des documents confidentiels physiques tels que des dossiers papier et des contrats importants. | |

| Gestion des événements anormaux et plan de récupération après sinistre | 1.Développez des procédures standard pour les incidents de sécurité de l'information courants et les situations anormales afin d'augmenter l'efficacité du traitement et de réduire les dommages. 2.Évaluer et traiter les menaces majeures d'impact sur l'entreprise en fonction des principes de continuité des activités, et développer des plans de reprise après sinistre en conséquence. | |

| Sécurité du personnel | Gestion de la sécurité du personnel | 1.Définissez clairement les responsabilités du personnel du département d'information de Good Way. 2.Exiger que le personnel traitant des travaux liés à la sécurité de l'information ou des informations confidentielles signe des accords de confidentialité. 3.Assurez-vous qu'au moins deux personnes connaissent diverses tâches de sécurité de l'information pour gérer les urgences. |

| Formation à la sensibilisation à la sécurité | 1.Informer immédiatement les employés des incidents de sécurité de l'information. 2.Fournir régulièrement des sensibilisations ou des formations à la sécurité de l'information aux employés. | |

| Externalisation | Gestion de l'externalisation | 1.Lors de l'externalisation des services d'information, signez des contrats avec les fournisseurs et incluez des clauses de confidentialité. 2.À la fin des services de systèmes informatiques externalisés, demandez des fichiers système détaillés et des manuels au fournisseur. 3.Contrôlez de manière appropriée les autorisations d'utilisation du système pour le personnel externalisé stationné à Good Way. |

Ressources investies dans la sécurité de l'information et statut

Good Way installe un logiciel antivirus en temps réel sur les ordinateurs nouvellement achetés et active les mises à jour automatiques et périodiques de la base de données des virus.Pour garantir que tous les systèmes d'information puissent continuer à fournir des services stables, des analyses de vulnérabilité régulières sont effectuées pour identifier les risques potentiels et réaliser des remédiations de vulnérabilité.Good Way utilise les services Trend Apex One pour établir une protection en temps réel 24/7 contre le trafic réseau anormal, les attaques par intrusion et les connexions malveillantes, et envoie régulièrement des rapports de protection pour surveiller l'efficacité des mesures de sécurité.Le département de l'information publie en continu des articles de sensibilisation à la sécurité de l'information au sein du groupe pour améliorer les connaissances des employés en matière de sécurité de l'information, visant à maintenir un bilan sans incidents de sécurité de l'information.Pour garantir que Good Way maintienne un enregistrement de zéro incident de sécurité de l'information entraînant une perte de données, des systèmes de contrôle de température et de sécurité incendie ont été installés dans le centre de données, un contrôle d'accès a été mis en œuvre, et des bases de données critiques telles que SAP/BPM/PLM sont sauvegardées quotidiennement avec un mécanisme de sauvegarde hors site, les données de sauvegarde étant conservées pendant 30 jours.

Good Way a toujours souligné les opérations liées à la sécurité de l'information pour maintenir la confidentialité, l'intégrité, la disponibilité et la légalité des informations de l'entreprise.Good Way s'engage à éviter les situations où les informations et les actifs sont utilisés, divulgués, altérés, endommagés ou perdus de manière inappropriée en raison d'une erreur humaine, d'une destruction délibérée ou de catastrophes naturelles.L'infrastructure matérielle du système d'information de Good Way et les installations de protection ont été améliorées pour renforcer la capacité à répondre aux incidents de sécurité de l'information, protégeant les actifs de Good Way et de ses clients.Le département des informations effectue régulièrement divers tests et évaluations liés à la sécurité de l'information chaque année.

Conformément à nos "Procédures de gestion de la sécurité de l'information", des exercices d'ingénierie sociale ont été réalisés le 30/09/2025, le 02/10/2025 et le 04/10/2025. Nous avons également mené des actions de sensibilisation et de formation à la sécurité de l'information pour notre personnel les 03/12/2025, 04/12/2025, 05/12/2025 et 10/12/2025.